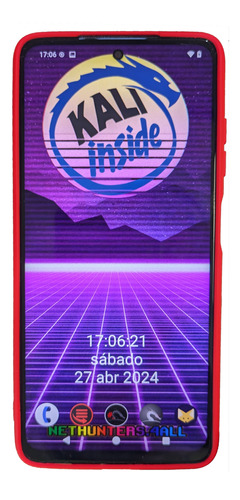

Kali Nethunter Paquete Completo - Xiaomi Poco X3 Nfc - Lineageos 21 (android 14) / Spiderblood Kernel 4.14.340 - Usb-otg, Mt7601u, Bt-usb Incluidos!

Paga en meses

Color:Azul

¡Última disponible!

- Tienes 30 días desde que lo recibes.

Compra ProtegidaSe abrirá en una nueva ventana, recibe el producto que esperabas o te devolvemos tu dinero.

No tiene suficientes ventas para evaluar su atención

Medios de pago

Hasta 12 meses sin tarjeta

Tarjetas de crédito

¡Paga en hasta 3 cuotas!

Tarjetas de débito

Efectivo

Descripción

##################################################

#ESTE DISPOSITIVO SE VENDE ÚNICAMENTE

#CON FINES EDUCATIVOS Y LEGALES.

#Atacar redes, computadoras y/o cuentas que no te pertenecen

#sin el permiso expreso de sus propietarios es ilegal.

#No nos hacemos responsables de las consecuencias de

#cualquier acción realizada con este dispositivo.

#Fomentamos su uso como una herramienta tanto para

#pruebas de penetración legítimas como para la educación.

#Invitamos a sus usuarios a buscar vulnerabilidades en sus

#propios dispositivos con el fin de aprender cómo parchearlos,

#identificar intrusiones, y mejorar su seguridad.

##################################################

¿QUÉ ES KALI LINUX?

Kali Linux es la plataforma para pruebas de penetración mas avanzada de la industria.

Es de código abierto y se distribuye de forma totalmente gratuita bajo la licencia GNU/GPL.

Está diseñado para tareas especializadas como pruebas de penetración, investigación de seguridad, informática forense e ingeniería inversa.

¿QUÉ ES KALI NETHUNTER?

El proyecto Kali NetHunter es la primera plataforma para pruebas de penetración que funciona en dispositivos Android.

Hay múltiples funcionalidades únicas que no son posibles en otras plataformas de hardware.

SIGUES DICIENDO "PRUEBAS DE PENETRACIÓN". ¿QUÉ ES ESO?

En pocas palabras, hacking ético. El término viene del mundo corporativo.

Es increíblemente inusual que una empresa con ánimo de lucro (es decir, todas) se preocupe por la seguridad... hasta que sea demasiado tarde. Siempre se hace énfasis en que el sitio web esté en línea ahora, en que la aplicación llegue a los usuarios ahora, en terminar el producto ahora y preocuparse por la seguridad después. Cuando el departamento de TI habla en una reunión e insiste en que las vulnerabilidades de seguridad que se vieron obligados a ignorar son muy graves, los ejecutivos suelen ignorar cualquier petición cuya aplicación cueste dinero.

Ahí entra en escena el especialista en pruebas de penetración.

Este es un consultor que la empresa contrata, normalmente bajo los auspicios del departamento de TI, para que haga lo que pueda para hackear la empresa. Antes de empezar a hackear, se les da un "alcance" de lo que está permitido, lo que no está permitido y, muy importante, una "carta para salir de la cárcel" si le atrapan. Entonces se pone en marcha, actuando como si fueran un actor malicioso y viendo qué puede comprometer. Al final de la prueba, redacta un informe completo, mostrando pruebas de la explotación de los sistemas y detallando cuánto costaría a la empresa un hackeo REAL de este calibre.

En este punto, el departamento de TI muestra el informe a los ejecutivos. A continuación, sus peticiones de mejoras de seguridad se tomarán en serio. (Esperemos).

¿CUALQUIERA PUEDE SER UN ESPECIALISTA EN PRUEBAS DE PENETRACIÓN?

De una manera, sí.

Pero de otra manera, más precisa, no.

El mero hecho de haber comprado este dispositivo no te convierte en un especialista, igual que comprar una cámara réflex digital cara no te convierte en un fotógrafo profesional. Hay mucho que aprender.

Nethunter puede ser una herramienta excelente para este aprendizaje. Nuestros dispositivos vienen preinstalados con cientos de herramientas para el hacking ético. Muchas de ellas utilizan la línea de comandos, que puede intimidar a los usuarios más acostumbrados a los entornos gráficos. Por suerte, hay lanzadores gráficos y front-ends incluidos.

También ofrecemos 30 días de soporte individualizado, y acceso de por vida a nuestro canal de Telegram exclusivo para miembros a continuación.

(Soporte no es lo mismo que una garantía - como con todas las distribuciones de Kali Linux, este software viene sin garantía. Si quieres asesoramiento sobre cómo utilizar una aplicación o programa, envíanos un mensaje. Si accidentalmente borraste todo tu sistema de archivos, o cometiste algún otro error imprudente que ha inutilizado el dispositivo - esa es tu responsabilidad. Si no estás seguro de lo que hará un comando, NO lo ejecutes como usuario root).

Como se enumera tanto en kali.org como dentro del código fuente de Kali Linux:

“Los programas incluidos con el sistema Kali GNU/Linux son software libre; los términos exactos de distribución para cada programa se describen en los archivos individuales en /usr/share/doc/*/copyright.

Kali GNU/Linux viene con ABSOLUTAMENTE NINGUNA GARANTÍA, en la medida permitida por la ley aplicable.”

SI EL SOFTWARE ES GRATUITO, ¿POR QUÉ ESTOS DISPOSITIVOS CUESTAN MÁS QUE UN DISPOSITIVO CON ANDROID NORMAL AOSP/MIUI?

Una instalación completa de Kali Nethunter, como las que vienen en nuestros dispositivos, requiere lo siguiente:

1. Desbloquear el bootloader. En los dispositivos Xiaomi, esto requiere un período de espera de 168 horas.

2. Rootear el dispositivo. Este es un proceso que también se completa con software gratuito, y te invitamos a intentarlo. Advertencia: puedes dejar tu teléfono inutilizable.

3. Reparticionar y formatear el teléfono. Una vez más, esto se completa con software gratuito. También es posible que sea el paso más peligroso de una larga lista de pasos peligrosos. Un error aquí convertirá tu teléfono en un caro pisapapeles.

4. Flashear una ROM personalizada en lugar del sistema operativo original. Hay muchas ROMs en el Internet. Muy pocas de ellas tienen buenas instrucciones paso a paso. Invariablemente, las instrucciones y la documentación están en inglés. La mayoría de los desarrolladores no hablan inglés como lengua materna. El resultado para muchos que desean ser usuarios de ROMs personalizadas es un juego de teléfono descompuesto que termina con... un teléfono descompuesto.

5. Instalar el Kali Nethunter /chroot, construir el sistema de archivos y actualizarlo. Si llegas hasta aquí, probablemente no hagas boot-loop ni brickees tu teléfono. Sin embargo, construir Linux sobre Android es una tarea confusa. ¿Debería tu variable $PATH incluir /usr/bin, o /data/local/nhsystem/kali-arm64/usr/bin? ¿Cómo puedes configurar la conexión al red cuando wpa_supplicant ignora las peticiones hechas desde dentro de un chroot? Etcétera, etcétera.

6. Construir / flashear un kernel personalizado. Esta es la única manera de poder utilizar las funciones WiFi, Bluetooth y HID que hacen que Kali Nethunter sea tan especial. El firmware para cada dispositivo es diferente, y debe ser incluido en una recompilación del kernel de Android. Además, la protección de seguridad por defecto de Android, SELinux (Security-Enhanced Linux), está diseñada para impedir que actives dichas funciones. Añade a eso DM-Verity Encryption y un puñado de otras aplicaciones diseñadas pensando en el 99% de los usuarios de Android (y no en el 1% que quiere usar su teléfono para pruebas de penetración), y, bueno... como nos recuerda la advertencia de Franco Kernel Manager, " ¡Ahi hay dragones!".

El kernel completo debe compilarse de forma cruzada, normalmente en una máquina x86_64 pero para su ejecución en un dispositivo armv7l/armhf (hard-float) o armv8b/arm64 (aarch64). Una configuración inadecuada o una cadena de herramientas obsoleta le costará al desarrollador horas de tiempo de compilación, sólo para verlo fallar al final. Otros errores llevarán a una compilación exitosa, pero después del flasheo, al dispositivo le faltarán características clave. (Algunos ejemplos notables de esto se pueden encontrar en los comentarios de XDAForums, con desarrolladores disculpándose por el extraño comportamiento de su software. Por eso, todos los posts allí empiezan con un recordatorio de que el software libre no tiene garantía).

Hemos hecho todo este trabajo por ti. Luego hemos procedido a actualizar y añadir herramientas adicionales al sistema, para que te resulte aún más fácil utilizarlo. Nosotros nos encargamos de probar cuáles son los módulos WiFi y Bluetooth que funcionan. Los pedimos desde proveedores en China, esperamos seis semanas para recibirlos y los verificamos para asegurarnos de que funcionaban antes de enviarlos. (En algunos casos, los proveedores chinos envían un producto completamente diferente que no funciona. Esto nos ha sucedido en el pasado, así que hicimos el trabajo de encontrar proveedores fiables que nos envían los chipsets que pedimos).

Esto no es, como tantas tiendas de MercadoLibre, simplemente una organización de drop-shipping, comprando cosas por un precio y vendiéndolas por otro.

En estos dispositivos se han invertido cientos de horas de trabajo.

Su precio es acorde.

¿PUEDO USAR UN NETHUNTER PARA HACER (X ACTIVIDAD ILEGAL)? ¡LO VI EN "MR ROBOT"!

¿Puedes? Probablemente.

¿Deberías? NO, definitivamente no.

Mr. Robot es un programa de televisión. Rami Malek es un actor. Si su personaje fuera una persona real, podría enfrentarse a condenas de cárcel de varias décadas si le atraparan por los delitos cibernéticos cometidos en un solo episodio.

Digámoslo así: nos encanta Breaking Bad, pero tampoco aprobamos la producción clandestina de sustancias ilegales. Ambas series captan una sensación muy realista al utilizar las herramientas exactas que los criminales auténticos utilizarían, y han utilizado, para cometer sus delitos.

Pero en una serie de televisión, los guionistas controlan la historia. Si desatas un Nethunter contra una red que no te pertenece, y que no te ha dado permiso explícito para realizarlo, el único que controla el final de tu historia es Dios Todopoderoso. Y le rogamos que se apiade de ti.

Dicho esto, este es el mejor dispositivo que existe para simular las acciones de un ciberdelincuente. La diferencia no está sólo en el permiso, sino en la intención. Si utilizas el script BlueDucky (¡incluido como extra en su directorio /root!) para enviar un comando no autorizado a una computadora, y el comando simplemente abre el programa Notepad y escribe "Hola", eso no es una intención maliciosa. Si abre Google Chrome, exporta todas las contraseñas y las envía a un servidor web externo, bien, ahora has cruzado una línea. (Esta es la razón por la que las pruebas de penetración siempre incluyen un "alcance" bien definido).

¿PUEDO UTILIZAR UN NETHUNTER COMO MÓVIL DE USO DIARIO?

Sí, puedes. Pero no se lo recomendamos, por varias razones.

Muchas aplicaciones intentan bloquear los teléfonos rooteados para que no puedan utilizar sus redes (incluidas aplicaciones bancarias y aplicaciones de taxi como Uber o Didi). Utilizamos la palabra "intento" porque como usuario root, hay más o menos siempre una manera de eludir estas protecciones. Sin embargo, estas aplicaciones siempre incluyen cláusulas en sus términos y condiciones que les permiten bloquear permanentemente a los usuarios que burlen sus protecciones.

Una vez desbloqueado el bootloader, no se puede volver a bloquear. Esto significa que alguien con acceso físico prolongado a tu teléfono podría copiar el sistema de archivos y, aun con las mejores prácticas de cifrado de datos sensibles, encontrar la forma de descifrar dichos datos. Si alguien roba este dispositivo (y sabe lo suficiente sobre filesystems Android), podría borrar el disco y volver a instalar la versión stock de Android sin muchos problemas. Crear un teléfono diseñado para romper la seguridad de los sistemas de los demás es una espada de doble filo: en cierto modo, hace que el propio teléfono en el que se instala también sea menos seguro.

En Nethunters4All, recomendamos no almacenar datos personales (especialmente datos financieros) en ningún teléfono con el bootloader desbloqueado.

Estos dispositivos también pueden meterte en problemas incluso cuando no se utilizan de forma maliciosa. En pocas palabras, una vez que desbloqueas la pantalla y empiezas a teclear en una línea de comandos, ya eres "sospechoso". ¿Esperas que un agente de aduanas, un policía estatal o un guardia de seguridad te escuche hablar sobre "hacking ético"? Cuanta menos información personal tengas en un Nethunter, mejor.

Hay innumerables casos de profesionales de la seguridad detenidos sin cargos (inconstitucionalmente, pero buena suerte argumentando eso) hasta que el director general de su empresa visita personalmente la cárcel para explicar que no han hecho nada malo y exigir su liberación. En nuestra opinión, lo mejor que puedes hacer si crees que estás a punto de entrar en una situación así es evitar incriminarte. Si tu nombre legal es el nombre de usuario del teléfono, o el fondo de pantalla es un selfie, eso será muy difícil de lograr. Guarda tus datos personales en un teléfono personal con el bootloader bloqueado, y utiliza este dispositivo sólo para los fines que fue diseñado. (También incluimos una aplicación que te permite introducir un PIN especial que, en lugar de desbloquear el teléfono, borra todo el sistema. Si lo consideras necesario, puedes descargar otras aplicaciones para borrar el sistema de forma remota).

¿ME AYUDAS A HACKEAR (SISTEMA QUE NO TENGO PERMISO PARA HACKEAR)? ¡¿POR FAVOR?!

No dignificaremos peticiones como estas con ninguna respuesta.

¿CUALES SON LOS PASOS PARA CAPTURAR Y DESCIFRAR LA CLAVE PRE-COMPARTIDA EN UNA RED WIFI QUE UTILIZA WPA2?

Preguntas como estas podemos responder. No es ilegal poner una tarjeta inalámbrica en modo monitor para capturar el handshake cuádruple WPA2 cuando se realiza entre un router de tu propiedad y una computadora de tu propiedad. Tampoco es ilegal des-autenticar la conexión entre esos dispositivos usando inyección de paquetes, forzándolos a emitir dicho handshake. ¿Convertir el archivo .cap en un archivo .hc22000 y analizarlo con hashcat? También perfectamente legal. ¿Interrumpir el flujo de tráfico desde el router, para luego llevar a cabo un ataque "gemelo malvado" en el que tu Nethunter engaña a tu computadora haciéndole creer que es el router, convenciéndola así de que pase la contraseña sin cifrar? Siempre que se trate de dispositivos que te pertenezcan, eso es legal, y estaremos encantados de ayudarte a aprender a realizar el proceso.

¡GENIAL! VOY A HACKEAR EL WIFI EN EL...

No, NO me lo digas.

Por favor, si insistes en actuar tontamente y realizar acciones delictivas con nuestros dispositivos, al menos no nos hagas cómplices. Este es un negocio legítimo, y en algunos casos, no tendríamos otra opción que denunciarte a las autoridades.

¿ESTE TELÉFONO ES NUEVO?

No.

SI ENCUENTRO UN PEQUEÑO DETALLE ESTÉTICO EN ALGUNA PARTE QUE NO AFECTA DE NINGUNA MANERA A LA FUNCIONALIDAD DEL TELÉFONO, ¿PUEDO INICIAR UNA RECLAMACIÓN CONTRA NETHUNTERS4ALL Y RECUPERAR MI DINERO?

No. Estos productos se venden tal cual, SIN GARANTÍA. Hemos incluido varias fotos en la descripción y más están disponibles bajo petición.

Si vas a comprar este teléfono para fines estéticos, te sugerimos que compres otro teléfono. Este es un dispositivo serio con potencial serio. Negaremos cualquier reclamación relacionada con pequeños detalles estéticos.

¡NO SE COMO PERO DOS SEMANAS DESPUES DE COMPRARLO ALGUIEN ESCRIBO rm -rf / EN LA LINEA DE COMANDOS! ¡¡¡NO FUI YO!!! ¡DEBEN HABER SIDO GNOMOS MALVADOS! ¿REEMBOLSO?

¡NO!

MI NETHUNTER LLEGO ROTO. ¿PUEDO INICIAR UNA RECLAMACIÓN?

Claro que sí, si tienes pruebas de que LLEGÓ en un estado no funcional. No queremos responsabilizar a nuestros usuarios de los daños que puedan producirse durante el envío. Sin embargo, somos muy conscientes del instinto de intentar culpar a otro cuando cometemos errores, especialmente errores costosos. Tú eres el usuario root de este dispositivo, y por lo tanto, cualquier error puede ser especialmente costoso. SI EN NETHUNTERS4ALL NOS VEMOS OBLIGADOS A INCURRIR EN LOS COSTES DE LOS ERRORES DE LOS USUARIOS, NOS COSTARÁ NUESTRO SUSTENTO. Por lo tanto, el día que reciba su dispositivo, le enviaremos un mensaje para preguntarle por el estado del mismo. Por favor, responda a este mensaje INMEDIATAMENTE para confirmar que ha llegado en buen estado. CUALQUIER ERROR DE SOFTWARE QUE SE PRODUZCA MÁS ALLÁ DE ESE MOMENTO ES RESPONSABILIDAD SUYA.

¿ACEPTARÍA (X CANTIDAD) POR EL DISPOSITIVO?

Los precios ya son muy accesibles. No aceptamos contraofertas. Si lo deseas, puedes construir uno por tu cuenta.

Parte de la filosofía de Nethunters4All es hacer que estos dispositivos sean más accesibles y económicos. Deseamos combatir las tendencias actuales que rodean a Kali Linux y que son perpetradas por tiendas cuyo modelo de negocio es el "drop-shipping" (comprar productos baratos al por mayor en China y revenderlos a 5x-10x el precio).

Es especialmente atroz cuando uno conoce la tecnología subyacente y se da cuenta de que los vendedores no. Por ejemplo, si buscas en Internet «Adaptador wifi Atheros AR9721», los precios serán muy diferentes en las publicaciones que figuran como tales en comparación con otras publicaciones con exactamente los mismos chips que escribieron «Adaptador wifi para pruebas de penetración en Kali Linux». Sin embargo, cuando se les pregunta «¿Esta tarjeta inalámbrica soporta el modo monitor?», esos vendedores suelen responder con un «¡¿Qué es eso?!».

Esas tiendas buscan aprovecharse de la ignorancia de sus potenciales clientes. Nuestra tienda pretende sacar al mercado el mejor producto posible y educar a nuestros usuarios. Por eso hemos realizado pruebas comparativas utilizando Kali Nethunter con el AR9721 y el MT7601u (así como con el RTL8192AU, el RTL8188CU, el RTL88x2BU y media docena de chips más) y hemos descubierto que el «famoso» chipset Atheros completa la inyección de paquetes a unos 300 paquetes por segundo, mientras que el dispositivo Mediatek (incluido con su compra) puede inyectar más de 1200 paquetes por segundo. Además, se vende por menos de la mitad de precio, y nosotros te trasladamos ese ahorro a ti.

Los resultados son los resultados. Todo lo demás es ruido blanco. Cuando compras un dispositivo nuestro, estás pagando por nuestra experiencia y nuestra cuidadosa aplicación de las mejores prácticas. Los precios que ve en la lista son los precios más bajos por los que podemos venderlos sin dejar de ser rentables.

####################################################################################

¿QUÉ HACE ESPECIAL A ESTE DISPOSITIVO (Xiaomi Poco X3 NFC)?

Este es el dispositivo más actualizado que actualmente vendemos en Nethunters4All.

Además de todas las funciones estándar de NetHunter, también puede utilizar hci0 (Bluetooth interno) para todos los ataques basados en Bluetooth, y wlan0 (chip WiFi interno) para el modo monitor. Aún incluimos un módulo Bluetooth externo porque 1) es más estable 2) puedes escuchar música en tus auriculares mientras hackeas Bluetooth con hci1.

Hemos incluido un módulo WiFi externo porque en la actualidad, nadie ha escrito un firmware personalizado para el chip Snapdragon que permita la inyección de paquetes, por lo que necesitarás wlan1 para esos ataques. Sin embargo, la integración de wlan0 en modo monitor significa que puedes ejecutar Fluxion con un solo módulo conectado (para interferir) y utilizar el chip interno como punto de acceso.

También es compatible con NFC, y hemos incluido dos aplicaciones (NFSee y MiFare Classic) que permiten explotar esa plataforma.

La naturaleza del software de código abierto, como LineageOS o Kali Nethunter, significa que siempre estará ligeramente por detrás de las versiones más recientes de los productos de código cerrado. A los desarrolladores les lleva tiempo adaptar el código a un nuevo firmware y hardware, especialmente cuando tienen que aplicar ingeniería inversa a grandes partes del código.

(Para hacernos una idea de la cantidad de trabajo que lleva aplicar ingeniería inversa a los controladores de firmware y parchearlos, el desarrollador que hizo el controlador Nexmon para el Nexus 5 en Android 6.0 obtuvo su doctorado como resultado.)

ROMs como LineageOS están diseñadas para dar una vida extendida a dispositivos que han pasado su ciclo de fin de vida y ya no reciben parches del fabricante. Este es el caso de algunos de nuestros otros dispositivos, que solo pueden actualizarse a Android 11, 12 o 13.

Pero no es el caso en el Poco X3 NFC. Está en la última versión de Android (14) a través de LineageOS, y el kernel se construyó en abril de 2024.

Por suerte para nosotros, el Poco X3 NFC cuenta con una próspera comunidad de usuarios para probar las ROMs personalizadas y los kernels que los desarrolladores de código abierto hacen para él, y esperamos que esto continúe durante bastante tiempo.

Si tienes dudas no contestadas en este FAQ, escribenos; estamos felices para ayudarte.

_ _ _

( ) ( ) ( )_

| `\| | __ | ,_)

| , ` | /'__`\| |

| |`\ |( ___/| |_

(_) (_)`\____)`\__)

_ _ _

( ) ( ) ( )_

| |_| | _ _ ___ | ,_) __ _ __ ___

| _ |( ) ( )/' _ `\| | /'__`\( '__)/',__)

| | | || (_) || ( ) || |_ ( ___/| | \__, \

(_) (_)`\___/'(_) (_)`\__)`\____)(_) (____/

_ _ _____ _ _

( )( ) ( _ )(_ ) (_ )

| || | | (_) | | | | |

| || |_ | _ | | | | |

(__ ,__) | | | | | | | |

(_) (_) (_)(___)(___)

Preguntas y respuestas

Pregúntale al vendedor

Nadie ha hecho preguntas todavía.

¡Haz la primera!